Attacco Hacker ai sviluppatori di app Apple con progetti Xcode sottoposti a trojan.

Giovedì i ricercatori di cybersecurity hanno rivelato un nuovo attacco in cui gli attori delle minacce stanno sfruttando Xcode come vettore di attacco per compromettere gli sviluppatori della piattaforma Apple con una backdoor, aggiungendosi a una tendenza crescente che coinvolge sviluppatori e ricercatori con attacchi dannosi.

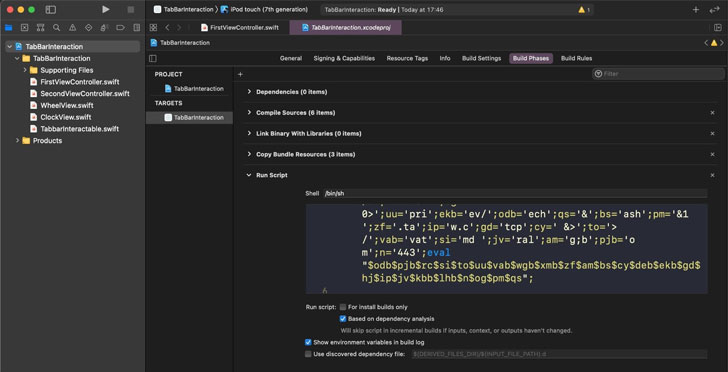

Soprannominato “XcodeSpy“, il progetto Xcode sottoposto a trojan è una versione contaminata di un progetto legittimo e open source disponibile su GitHub chiamato TabBarInteraction che viene utilizzato dagli sviluppatori per animare le barre delle schede iOS in base all’interazione dell’utente.

“XcodeSpy è un progetto Xcode dannoso che installa una variante personalizzata della backdoor EggShell sul computer macOS dello sviluppatore insieme a un meccanismo di persistenza“, hanno detto i ricercatori di SentinelOne

Xcode è l’ambiente di sviluppo integrato (IDE) di Apple per macOS, utilizzato per sviluppare software per macOS, iOS, iPadOS, watchOS e tvOS.

All’inizio di quest’anno, il gruppo di analisi delle minacce di Google ha scoperto una campagna nordcoreana rivolta a ricercatori di sicurezza e sviluppatori di exploit, che prevedeva la condivisione di un progetto Visual Studio progettato per caricare una DLL dannosa sui sistemi Windows.

Il progetto Xcode modificato fa qualcosa di simile, solo che questa volta gli attacchi hanno individuato gli sviluppatori Apple.

Oltre a includere il codice originale, XcodeSpy contiene anche uno script di esecuzione offuscato che viene eseguito quando viene lanciato l’obiettivo di compilazione dello sviluppatore.

Lo script contatta quindi un server controllato da un utente malintenzionato per recuperare una variante personalizzata della backdoor EggShell sulla macchina di sviluppo, che viene fornita con funzionalità per registrare le informazioni dal microfono, dalla fotocamera e dalla tastiera della vittima.

“XcodeSpy sfrutta una funzionalità incorporata dell’IDE di Apple che consente agli sviluppatori di eseguire uno script di shell personalizzato all’avvio di un’istanza della loro applicazione di destinazione”, hanno detto i ricercatori. “Sebbene la tecnica sia facile da identificare se cercata, gli sviluppatori nuovi o inesperti che non sono a conoscenza della funzione Esegui script sono particolarmente a rischio poiché non vi è alcuna indicazione nella console o nel debugger per indicare l’esecuzione dello script dannoso.“

SentinelOne ha affermato di aver identificato due varianti del payload EggShell, con i campioni caricati su VirusTotal dal Giappone il 5 agosto e il 13 ottobre dello scorso anno.

Ulteriori indizi indicano un’organizzazione statunitense anonima che si dice sia stata presa di mira utilizzando questa campagna tra luglio e ottobre 2020, con altri sviluppatori in Asia che potrebbero essere presi di mira.

Gli avversari hanno in precedenza fatto ricorso a eseguibili Xcode contaminati (noti anche come XCodeGhost) per iniettare codice dannoso nelle app iOS compilate con Xcode infetto all’insaputa degli sviluppatori e successivamente utilizzare le app infette per raccogliere informazioni dai dispositivi una volta scaricati e installati dal App Store.

Quindi, nell’agosto 2020, i ricercatori di Trend Micro hanno scoperto una minaccia simile che si è diffusa tramite progetti Xcode modificati, che, al momento della creazione, sono stati configurati per installare un malware per mac chiamato XCSSET per rubare credenziali, acquisire schermate, dati sensibili dalla messaggistica e app per prendere appunti, e persino crittografare i file per un riscatto.

Ma XcodeSpy, al contrario, prende una strada più facile, poiché l’obiettivo sembra essere quello di colpire gli stessi sviluppatori, sebbene l’obiettivo finale dietro lo sfruttamento e l’identità del gruppo dietro di esso rimanga ancora poco chiaro.

“Prendere di mira gli sviluppatori di software è il primo passo per un attacco alla catena di approvvigionamento di successo. Un modo per farlo è abusare degli stessi strumenti di sviluppo necessari per svolgere questo lavoro”, hanno detto i ricercatori.

“È del tutto possibile che XcodeSpy possa essere stato mirato a un particolare sviluppatore o gruppo di sviluppatori, ma ci sono altri potenziali scenari con vittime di così alto valore. Gli aggressori potrebbero semplicemente essere alla ricerca di obiettivi interessanti e raccogliere dati per campagne future, oppure potrebbe tentare di raccogliere le credenziali AppleID da utilizzare in altre campagne che utilizzano malware con firme di codice Apple Developer valide “.

L’ennessimo attacco hacker di questi tempi.