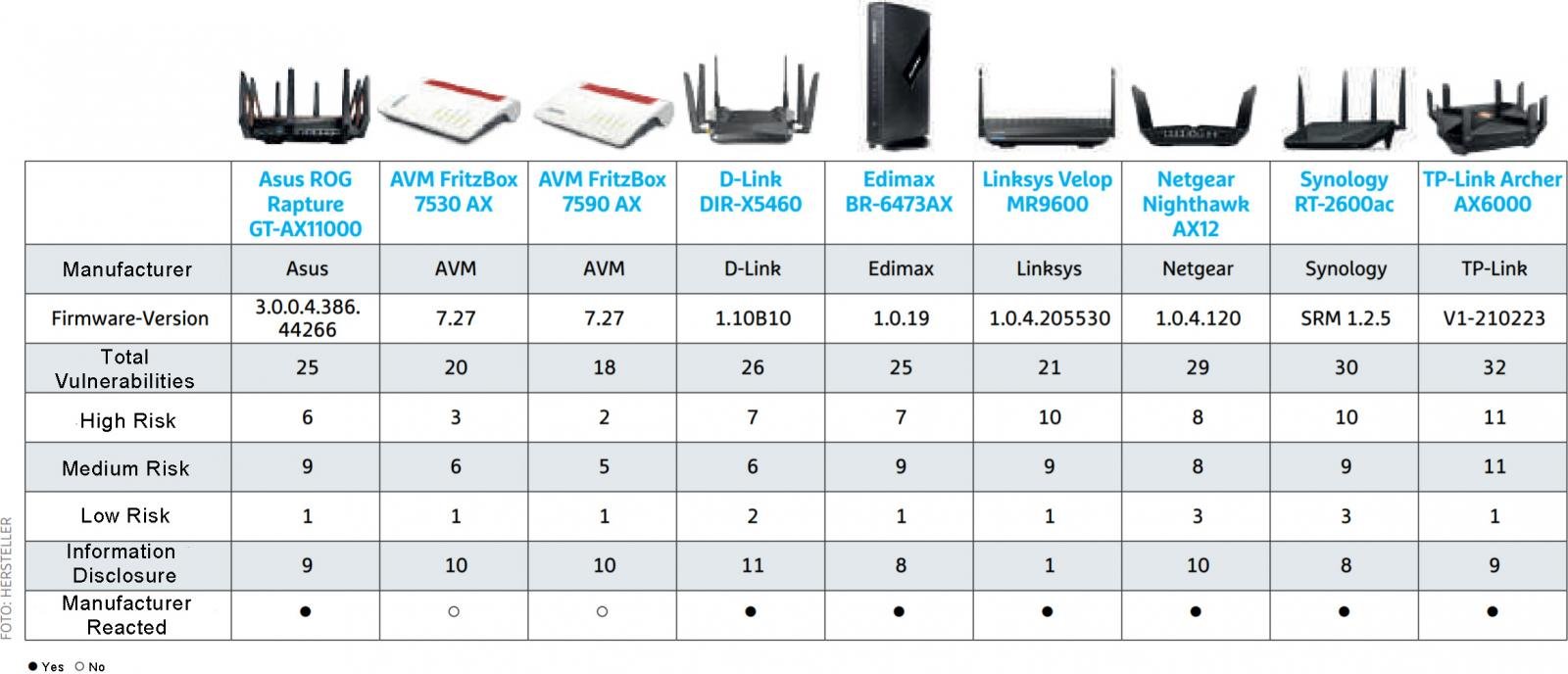

I ricercatori della sicurezza hanno analizzato 9 famosi router WiFi e hanno trovato un totale di 226 potenziali vulnerabilità in essi, anche durante l’esecuzione del firmware più recente.

I router testati sono prodotti da Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology e Linksys e sono utilizzati da milioni di persone.

I primi in termini di numero di vulnerabilità sono il TP-Link Archer AX6000, con 32 difetti ed il Synology RT-2600ac, che ha 30 bug di sicurezza.

I ricercatori di IoT Inspector hanno effettuato i test di sicurezza in collaborazione con la rivista CHIP, concentrandosi su modelli utilizzati principalmente da piccole imprese e utenti domestici.

“Per la valutazione del router di Chip, i fornitori hanno fornito loro i modelli attuali, che sono stati aggiornati all’ultima versione del firmware”, ha detto a BleepingComputer Florian Lukavsky, CTO e fondatore di IoT Inspector, via e-mail.

“Le versioni del firmware sono state analizzate automaticamente da IoT Inspector e verificate per più di 5.000 CVE e altri problemi di sicurezza”.

I risultati hanno mostrato che molti dei router erano ancora vulnerabili alle vulnerabilità divulgate pubblicamente, anche quando si utilizzava il firmware più recente, come illustrato nella tabella seguente.

Sebbene non tutti i difetti comportassero lo stesso rischio, il team ha riscontrato alcuni problemi comuni che hanno interessato la maggior parte dei modelli testati:

1.Kernel Linux obsoleto nel firmware

2.Funzioni multimediali e VPN obsolete

3.Eccessivo affidamento sulle versioni precedenti di BusyBox

4.Utilizzo di password predefinite deboli come “admin”

5.Presenza di credenziali hardcoded in forma di testo normale

Jan Wendenburg, CEO di IoT Inspector, ha osservato che uno dei modi più importanti per proteggere un router è modificare la password predefinita quando si configura per la prima volta il dispositivo.

“La modifica delle password al primo utilizzo e l’abilitazione della funzione di aggiornamento automatico devono essere una pratica standard su tutti i dispositivi IoT, indipendentemente dal fatto che il dispositivo venga utilizzato a casa o in una rete aziendale” ha spiegato Wendenburg.

“Il pericolo più grande, oltre alle vulnerabilità introdotte dai produttori, è l’utilizzo di un dispositivo IoT secondo il motto ‘plug, play and forget'”.

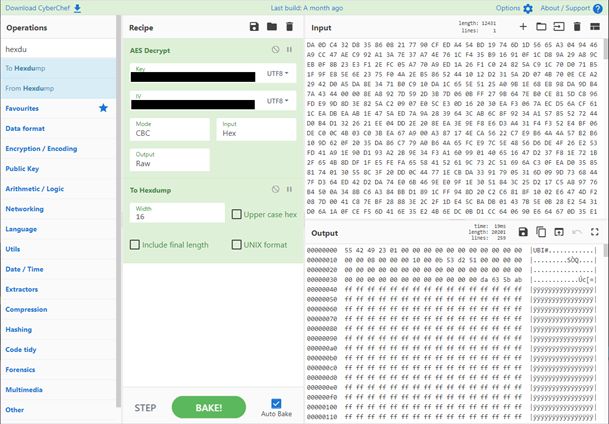

I ricercatori non hanno pubblicato molti dettagli tecnici sui loro risultati, ad eccezione di un caso relativo all’estrazione della chiave di crittografia per le immagini del firmware del router D-Link.

Il team ha trovato un modo per ottenere privilegi locali su un D-Link DIR-X1560 e ottenere l’accesso alla shell tramite l’interfaccia di debug UART fisica.

Successivamente, hanno scaricato l’intero filesystem utilizzando i comandi BusyBox incorporati e quindi hanno individuato il binario responsabile della routine di decrittazione.

Analizzando le variabili e le funzioni corrispondenti, i ricercatori hanno infine estratto la chiave AES utilizzata per la crittografia del firmware.

Tutti i produttori interessati hanno risposto ai risultati dei ricercatori e rilasciato patch del firmware.

L’autore di CHIP Jörg Geiger ha commentato che i fornitori di router hanno affrontato la maggior parte dei difetti di sicurezza identificati dal gruppo di lavoro, ma non tutti.

I ricercatori hanno detto a Bleeping Computer che i difetti senza patch sono per lo più vulnerabilità di minore importanza. Tuttavia, hanno chiarito che non sono stati effettuati test di follow-up per confermare che gli aggiornamenti di sicurezza hanno risolto i problemi segnalati.

Le risposte del fornitore a CHIP (tradotte) sono state le seguenti:

Asus: Asus ha esaminato ogni singolo punto dell’analisi e ci ha presentato una risposta dettagliata. Asus ha corretto la versione obsoleta di BusyBox e ci sono anche aggiornamenti per “curl” e il server web. Il ha sottolineato che i problemi di password erano file temporanei che il processo rimuove quando viene terminato. Non rappresentano un rischio.

D-Link: D-Link ci ha ringraziato brevemente per le informazioni e ha pubblicato un aggiornamento del firmware che risolve i problemi menzionati.

Edimax: Edimax non sembra aver investito troppo tempo per verificare i problemi, ma alla fine c’è stato un aggiornamento del firmware che ha corretto alcune lacune.

Linksys: Linksys ha preso posizione su tutte le questioni classificate come “alte” e “medie”. Le password predefinite verranno evitate in futuro; c’è un aggiornamento del firmware per i problemi rimanenti.

Netgear: In Netgear hanno lavorato sodo e hanno esaminato da vicino tutti i problemi. Netgear vede alcuni dei problemi “alti” come un problema minore. Ci sono aggiornamenti per DNSmasq e iPerf, altri problemi segnalati dovrebbero essere osservati prima.

Synology: Synology sta affrontando i problemi che abbiamo menzionato con un importante aggiornamento del kernel Linux. BusyBox e PHP verranno aggiornati alle nuove versioni e Synology presto ripulirà i certificati. Per inciso, non solo i router ne beneficiano, ma anche altri dispositivi Synology.

TP-Link: Con gli aggiornamenti di BusyBox, CURL e DNSmasq, TP-Link elimina molti problemi. Non esiste un nuovo kernel, ma pianificano più di 50 correzioni per il sistema operativo

Se stai utilizzando uno dei modelli menzionati nel rapporto, ti consigliamo di applicare gli aggiornamenti di sicurezza disponibili, abilitare gli “aggiornamenti automatici” e cambiare la password predefinita con una che sia univoca e sicura.

Inoltre, dovresti disabilitare l’accesso remoto, le funzioni UPnP (Universal Plug and Play) e WPS (WiFi Protected Setup) se non le stai utilizzando attivamente.

Bleeping Computer ha contattato tutti i produttori interessati richiedendo un commento su quanto sopra e aggiorneremo questo pezzo non appena riceveremo la loro risposta.